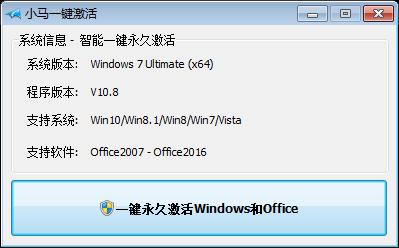

随着安全软件与病毒之间攻防对抗的不断白热化,病毒的更新换代也日益频繁,其所使用的手段也日趋多样化。以最近大范围流行的“小马激活”病毒为例,其传播至今,据火绒发现的样本中已经演变出了五个变种。“小马激活”病毒,我们之前称其为“苏拉克”病毒,因为其核心驱动名为“surak.sys”故得此名,但是随着其不断地改变与安全软件的对抗方式,“苏拉克”这个名字已经不被病毒作者使用,所以我们将其统称为“小马激活”病毒。

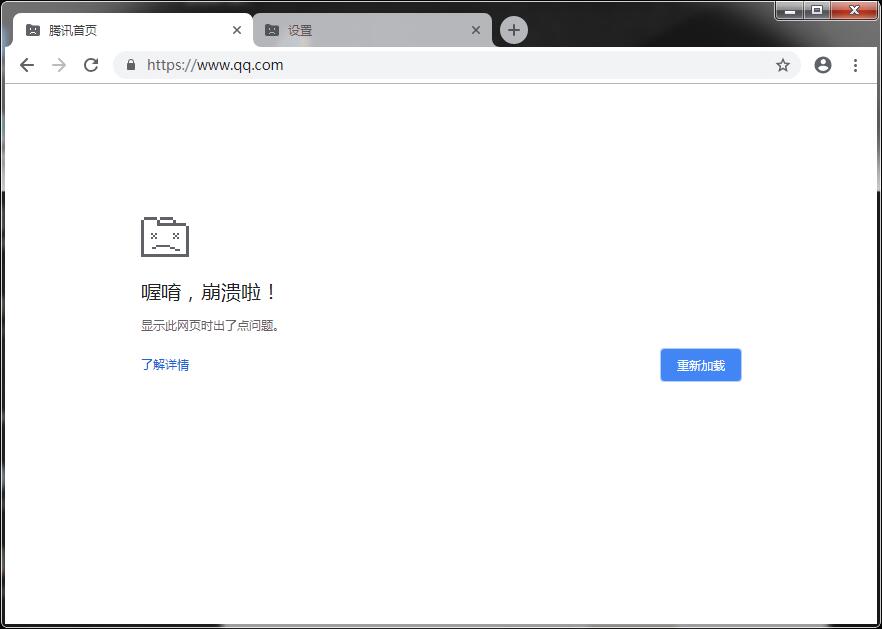

“小马激活”病毒的第一变种只是单纯地在浏览器快捷方式后面添加网址参数和修改浏览器首页的注册表项,以达到首页劫持的目的。由于安全软件的查杀和首页保护功能,该版本并没有长时间流行太长时间。

其第二变种,在原有基础上增强了与安全软件的对抗能力。由于其作为“系统激活工具”具有入场时间较早的优势,使用驱动与安全软件进行主动对抗,使安全软件无法正常运行。

在其第三个变种中,其加入了文件保护和注册表保护,不但增加了病毒受害者自救的难度,还使得反病毒工程师在处理用户现场时无法在短时间之内发现病毒文件和病毒相关的注册表项。

其第四个变种中,利用WMI中的永久事件消费者(ActiveScriptEventConsumer)注册恶意脚本,利用定时器触发事件每隔一段时间就会执行一段VBS脚本,该脚本执行之后会在浏览器快捷方式后面添加网址参数。该变种在感染计算机后,不会在计算机中产生任何文件,使得病毒分析人员很难发现病毒行为的来源,大大增加了病毒的查杀难度。

通过如下表格我们可以更直观的了解其发展过程:

主要传播时间 | 病毒行为 | 对抗方式 | |

第一代 | 2015年9月至2015年12月 | 流量劫持:1) 修改浏览器快捷方式 | 无 |

第二代 | 2015年12月至2016年2月 | 进程入侵1) 将病毒动态库注入explorer.exe进程· 流量劫持1) 修改浏览器快捷方式2) 通过驱动劫持首页 | 禁止安全软件加载驱动 |

第三代 | 2016年2月至2016年3月 | 进程入侵1) 将病毒动态库注入explorer.exe进程· 流量劫持1) 修改浏览器快捷方式2) 通过驱动劫持首页 | 禁止安全软件加载驱动· 随机驱动名· 文件保护· 注册表保护 |

第四代 | 2016年3月至2016年4月 | 流量劫持:1) 利用WMI脚本,定时修改浏览器快捷方式 | |

第五代 | 2016年4月至今 | 进程入侵1) 将病毒动态库注入explorer.exe进程· 流量劫持1) 修改浏览器快捷方式2) 通过注入explorer.exe中的动态库劫持浏览器首页3) 修改注册表锁定浏览器首页 | 每次重启后重新生成随机驱动名· 文件保护· 注册表保护 |

发表评论